חברת אבטחת המידע והסייבר סופוס (Sophos) פרסמה מחקר חדש על הונאות CryptoRom, סוג חדש ומתוחכם של הונאות משקיעים שמטרתן להערים על משתמשי אפליקציות היכרויות להשקיע במטבעות קריפטוגרפיים, דרך אתרי מסחר שנמצאים בשליטת פושעי הסייבר וכך לגנוב את כספם. בסינית המשמעות שלהן הוא "שה זו פאן", בתרגום חופשי לעברית: כצאן לטבח. סופוס עוקבות ומדווחת על ההונאות האלו, שכבר הגיעו להיקף של מיליוני דולרים, מזה שנתיים.

אם בעבר השתמשו פושעי סייבר בשיטות של הנדסה חברתית כדי להערים על קורבנותיהם להוריד אפליקציות זדוניות למכשיר האייפון שלהם שלא קיימות בחנות האפליקציות הרשמית של אפל, המחקר האחרון של סופוס חושף בפעם הראשונה מקרים שבהם הצליחו פושעי הסייבר להתגבר על מנגנוני הבדיקה והאישור ולפרסם שתי אפליקציות זדוניות – Ace Pro ו־MBM_BitScan – בחנות האפליקציות App Store של אפל ובחנות האפליקציות של גוגל, google play. סופוס עדכנה את אפל וגוגל על הממצאים החדשים, והאפליקציות הזדוניות הוסרו מחנויות האפליקציות תוך זמן קצר.

בשני המקרים העוקצים פנו לקורבנות באמצעות אפליקציות היכרויות - פייסבוק דייטינג וטינדר. לאחר מכן, הם העבירו את השיחה לוואטסאפ, שם הם פותו להוריד את האפליקציות הזדוניות. העובדה שהאפליקציות האלו היו בחנויות האפליקציות של גוגל ואפל הגבירה את האמינות שלהן בעיני הקורבנות.

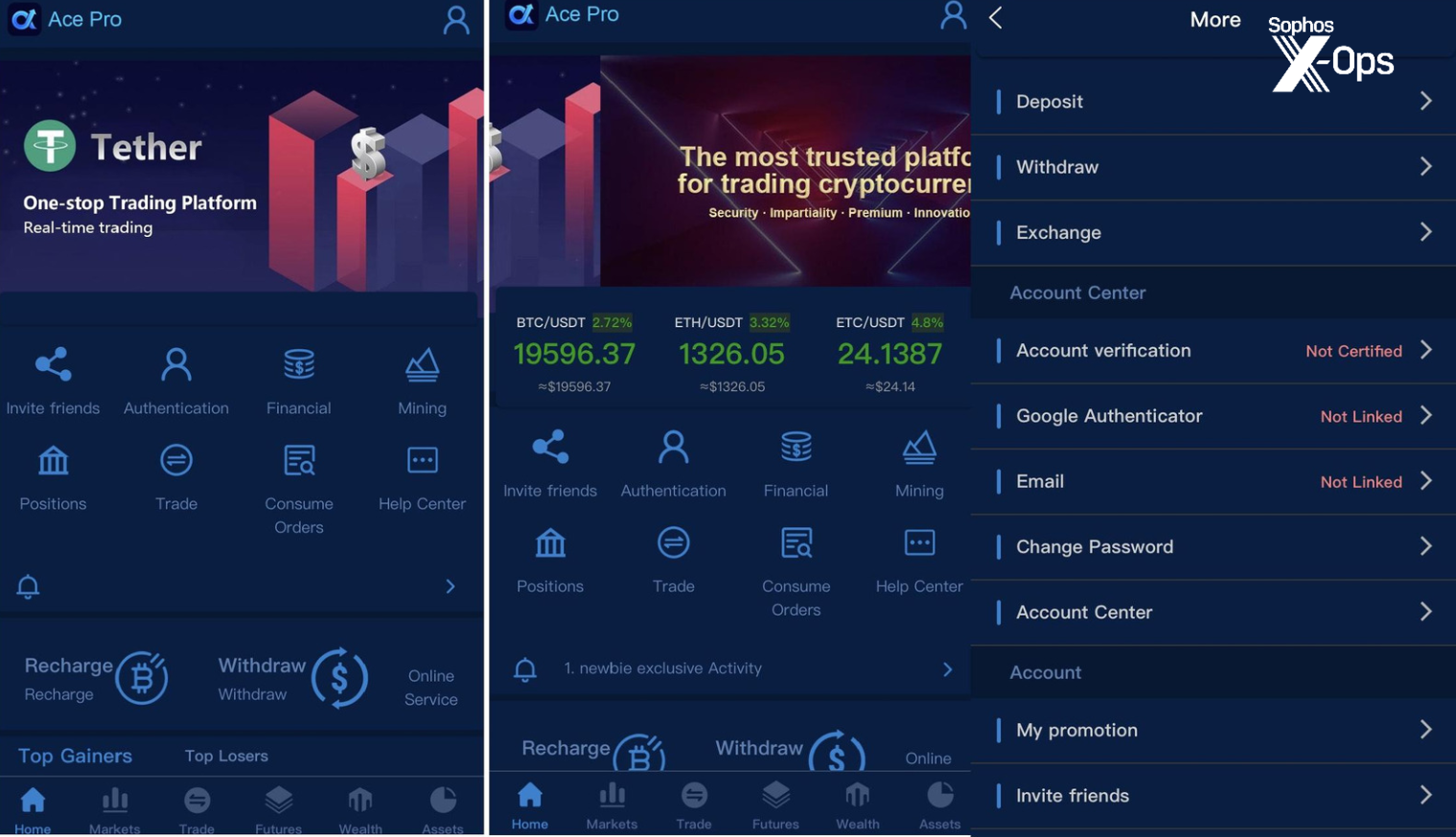

במקרה של הונאת Ace Pro, יצרו פושעי הסייבר פרופיל מזויף בפייסבוק של אישה מלונדון שמשתפת באופן קבוע עדכונים על אורח החיים הראוותני שלה לכאורה, ולאחר שרקמו יחסי ידידות עם הקורבנות ורכשו את אמונם, שכנעו אותם פושעי הסייבר להוריד את אפליקציית Ace Pro הזדונית. לאחר שהורידו את האפליקציה, שכנעו הנוכלים להשקיע דרכה במטבעות מבוזרים (קריפטוגרפים) וכך גנבו את כספי הקורבנות.

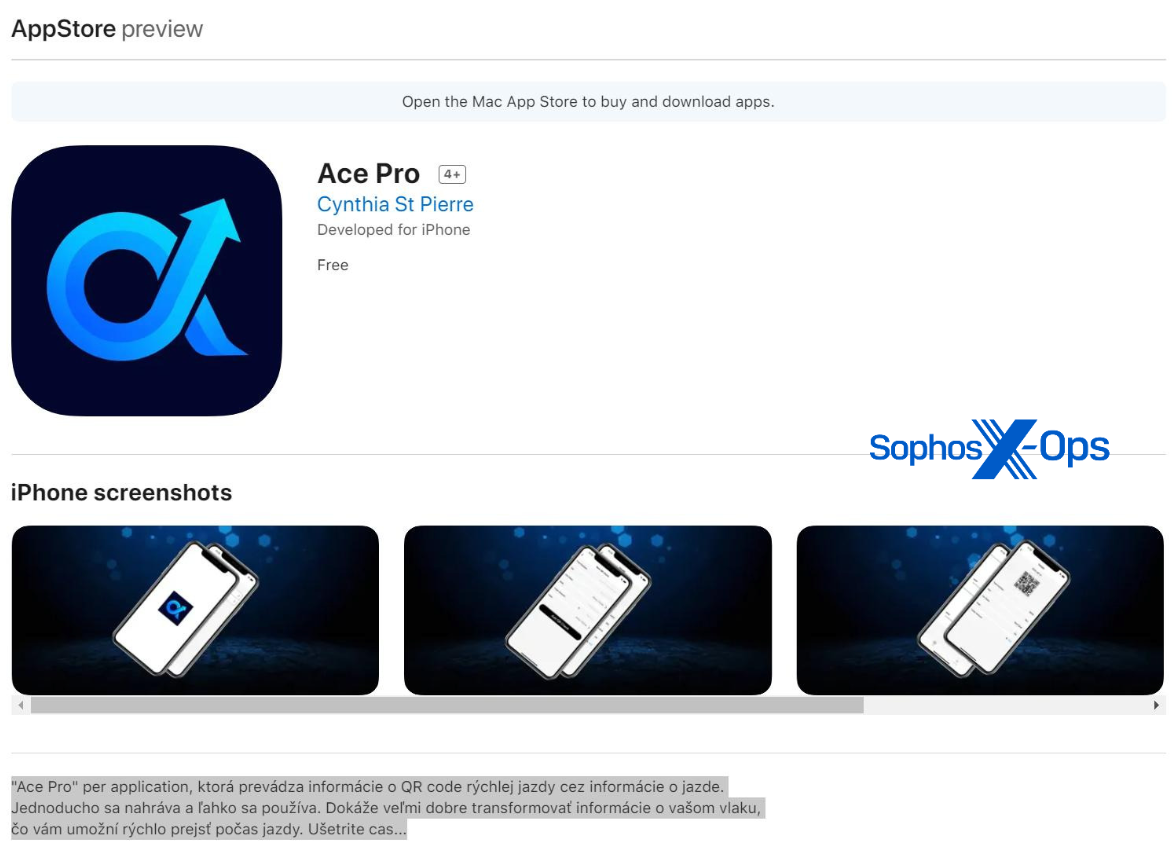

אפליקציית Ace Pro מתוארת בחנות האפליקציות כאפליקציה לסריקת קודי QR, אבל היא בעצם פלטפורמת מסחר במטבעות קריפטוגרפים המופעלת על ידי פושעי הסייבר. עם פתיחתה, מוצג למשתמשים ממשק אופייני של פלטפורמת מסחר שדרכו יכולים לכאורה הקורבנות להשקיע בקריפטו ולמשוך רווחים, רק שבפועל כל סכום שאותו הפקידו המשתמשים דרך האפליקציה עובר ישירות לידיהם של הפושעים.

סופוס חושדת שכדי לעקוף את מנגנוני הבדיקה והאבטחה של App Store, בשעת הגשת האפליקציה לאישור השתמשו פושעי הסייבר בכתובת אתר לגיטימי, שהכיל קוד מתאים לאפליקציית סריקת קודי QR כדי לא לעורר את חשדם של הבודקים. מיד עם אישור האפליקציה, שינו הפושעים את הקישור והפנו את האפליקציה לשם דומיין שנרשם באסיה. שם הדומיין הזה שולח בקשות לשרת שבו מאוחסן הקוד הזדוני והוא מחזיר את ממשק פלטפורמת המסחר שמוצג למשתמשים.

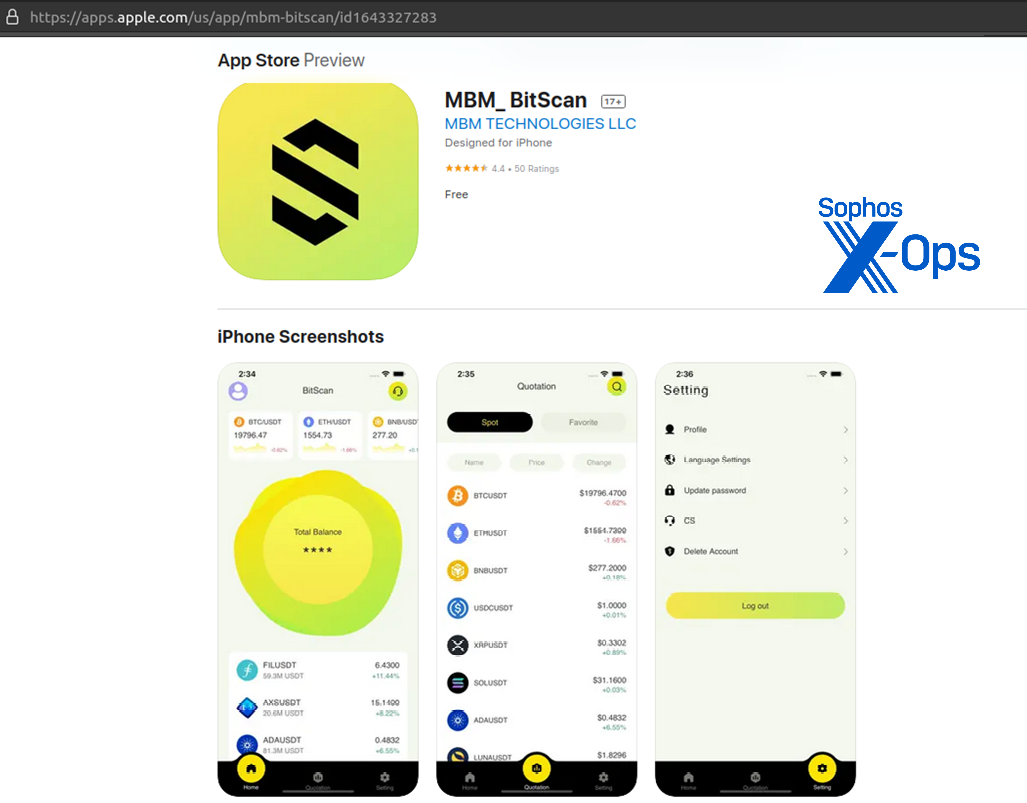

במקרה של הונאת MBM_BitScan, גם משתמשי אנדרואיד על הכוונת. בחנות האפליקציות Google Play הופיעה האפליקציה תחת השם BitScan. גם הגרסה לאנדרואיד וגם הגרסה ל־iOS משתמשות באותה תשתית שליטה ובקרה (C2), שבתורה מתקשרת עם שרת המתחזה לחברה יפנית לגיטימית למסחר במטבעות מבוזרים. כל שאר הפעילות הזדונית נעשית דרך ממשק דפדפן המקשה מאוד על בודקי הקוד של Google Play לאתר את ההונאה והפעילות הזדונית.

"לא כל כך פשוט לעקוף את מנגנוני הבדיקה והאבטחה של חנות האפליקציות App Store. לראייה, כשהתחלנו לחקור לראשונה הונאות CryptoRom שכוונו למשתמשי iOS, שמנו לב שפושעי הסייבר משתמשים בשיטת הנדסה חברתית כדי לשכנע את המשתמשים להתקין פרופיל הגדרות שיאפשר להם להתקין את אפליקציית המסחר הזדונית מחוץ לחנות האפליקציות הרשמית של המכשיר שלהם", מסביר ג'אגדיש צ'אנדראיה, חוקר איומים בכיר בסופוס.

"מכיוון שההונאה התבססה על שיטות של הנדסה חברתית, מנגנוני האבטחה המסורתיים נותרו חסרי אונים מולה. עם זאת, העובדה שאי אפשר להוריד את האפליקציה הלגיטימית לכאורה מחנות האפליקציות הרשמית של המכשיר שלהם עוררה את חשדם של לא מעט קורבנות, וקטעה את ניסיון ההונאה עוד בתחילתו.

"הוספת האפליקציה הזדונית לאפסטור מאפשרת לפושעי הסייבר להגיע למספר גדול בהרבה של קורבנות אפשריים, מכיוון שרוב המשתמשים בוטחים באפל ובמנגנוני האבטחה והפיקוח בחנות האפליקציות שלה ולכן פחות חושדים בבקשות להוריד אפליקציה מהחנות הרשמית", מוסיף צ'אנדראיה. "זאת ועוד, לא רק שמצב הנעילה (Lockdown) החדש שהוצג בגרסה האחרונה של מערכת ההפעלה iOS במטרה לסכל ניסיונות הונאה באמצעות שיטות הנדסה חברתית לא חוסם את שתי האפליקציות האלו, ייתכן שהוא מדרבן את נוכלי הונאות ה־CryptoRom לשנות גישה ולהתמקד בעקיפת מנגנוני הבדיקה, האישור והאבטחה של חנות האפליקציות App Store כדי להגדיל את סיכויי הצלחת ההונאה".