האם להיענות לסחיטת התוקפים ולשלם את דרישת הכופר? זוהי רק דילמה אחת מתוך רבות אחרות בתהליך התאוששות של ארגון שנפל קורבן למתקפה. פעולות התקיפה של היום מבוססות מערכי תקיפה מתחכמים, המורכבים מפושעי סייבר מנוסים שפועלים יחד בצורה מוקפדת במטרה לחדור את מערכות ההגנה המסורתיות ולסחוט תשלומי כופר אסטרונומים מהקורבנות. לצד הסחיטה והאיומים, ארגונים שנפגעו ממתקפת כופר יעברו תהליך שיקום ארוך בניסיון לחזור לשגרה הכולל השמשת מערכות, שחזור תשתיות, הוצאות משפטיות, שיקום מוניטין ועוד.

חברת הסייבר ההגנתי סייבריזן (Cybereason), שאתמול עלתה לכותרות כשדווח שתפטר 100 מעובדיה, ערכה סקר נרחב העוסק בתוצאות מתקפות הכופרה ובעלויות האמיתיות שנגזרות מהן. הסקר נערך בקרב מנהלי אבטחת מידע של מעל ל- 1,400 ארגונים מרחבי העולם, ביניהם חברות טכנולוגיה (73%), ייצור (14%), מגזר פיננסי (10%) ונוספות מתחומי הבריאות, מוסדות משפטיים, מוסדות אקדמיים ועוד.

האבולוציה של מתקפות הכופר

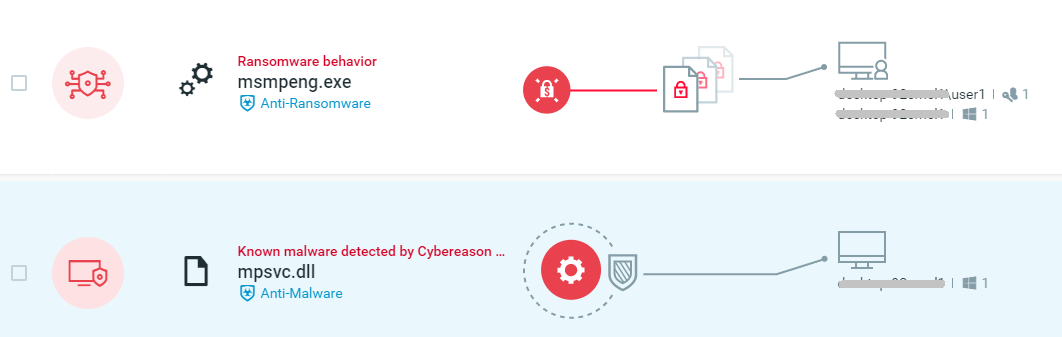

מתקפות הכופר התפתחו באופן דרמטי במהלך השנים האחרונות. מתעשייה של תוקף בודד, אשר פועל לבד במטרה להשיג תשלום כופר בסיסי למערך עסקי מורכב אשר כולל מומחי ידע, נותני שירותים ואנשי שרשרת אספקה שמנהלים "מאחורי הקלעים" את עולם פשיעת הסייבר. כיום התקופים מתמקדים בקורבנות מבוססים, שמסוגלים לשלם תשלומי כופר גבוהים במיוחד. תוקפים רבים יעדיפו לעבוד "לאט ובטוח" מאשר לבצע תקיפות פשוטות וזריזות שיניבו רווח מינימלי בלבד. לרב, התוקפים ימצאו ברשת הארגונית מספר רב של חודשים במטרה למצות את מרבית פוטנציאל התקיפה ולהגיע למידע הרגיש ביותר לארגון, להטיל אימה ולהגדיל את הסיכוי לקבלת הכופר המבוקש. עפ"י ממצאי הסקר 63% מהארגונים שהעידו כי הותקפו בשנה האחרונה, דיווחו שהתוקפים נכחו בסביבה הארגונית שלהם עד 6 חודשים לפני שזוהו, בעוד ש-21% דיווחו על פרק זמן שהייה של 7-12 חודשים, ו- 16% דיווחו על משך זמן של שנה או יותר לפני שצוותי האבטחה שלהם הצליחו לאתר פעילות חשודה.

אלו תוצאות הסקר:

-

73% מהארגונים שנכללו בסקר חוו מתקפת כופר בשנה האחרונה.

-

80% מארגונים שנתקפו לראשונה והחליטו לשלם את דמי הכופר - חוו מתקפת כופר בשנית, כמעט מחציתם (48%) ע"י אותה קבוצה תקיפה.

-

58% מהארגונים שהחליטו לשלם את דמי הכופר לא קיבלו את המידע חזרה בשלמותו.

-

67% מהארגונים ציינו כי סך ההפסדים שחוו כתוצאה מהמתקפה עמד בין 1-10 מיליון דולר.

-

64% מהארגונים הנתקפים דווחו שהודבקו בווירוס הכופר דרך ספק צד שלישי, ועל כן נפגעו כתוצאה ממתקפת שרשרת אספקה.

-

46% מהארגונים שנפגעו ממתקפת כופר דיווחו שהפסידו כתוצאה מכך עסקאות קריטיות.

מתקפות הכופר על הארגונים הנתקפים משפיעות על הארגונים הנתקפים לטווח הקצר - שיבוש תהליכים עסקיים קריטיים עקב חוסר היכולת לגשת למערכות ונתונים, עלויות בהליכי התאוששות ומאמצי חזרה לשגרה, אובדן פרודוקטיביות, ועלות תשלום הכופר עצמו (במידה ונענו לדרישת הסחיטה). וגם לטווח הרחוק - ירידה בהכנסות, פגיעה במוניטין הארגון, אובדן מנהלים בכירים ופיטורים של עובדים, אובדן לקוחות ושותפים אסטרטגיים ואף הצבת סימן שאלה על כדאיות כלכלית של העסק.

האם משתלם לשלם?

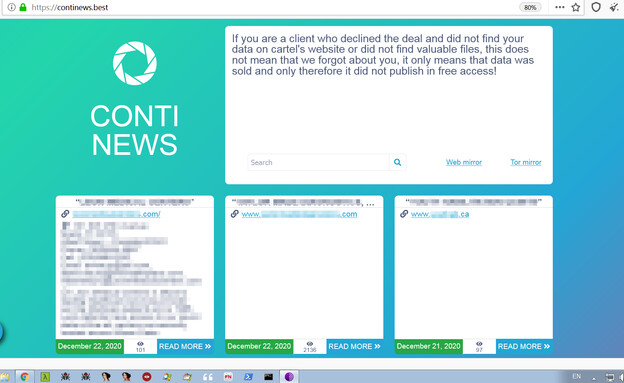

בשנים האחרונות אנו עדים לשילוב שיטת "הסחיטה הכפולה" בביצוע מתקפות הכופר, שמטרתה לזרוע אימה בקרב הקורבנות ולעודד תשלום מהיר של דמי הכופר. בשיטה זו התוקפים פורצים לרשת הארגונית ומצפינים את מסמכי הארגון, אך בנוסף לכך גם גונבים את המידע הרגיש ומאיימים בהפצתו ברבים במידה ולא יקבלו את התשלום המבוקש. אף על פי כך, מומחי אבטחה רבים מייעצים לא לשלם את דרישת הכופר לתוקפים וזאת מכמה סיבות, ביניהן הניסיון למגר את התופעה, ההבנה שפעולת התשלום לא תבטיח את החזרת המידע הגנוב בשלמותו ובהחלט לא תמנע מתקפות עתידית דומות בארגון.

עפ"י תוצאות הסקר, 80% מהארגונים שהותקפו ובחרו לשלם העידו כי חוו לפחות מתקפת כופר אחת נוספת לאחר מכן, כמחצית מהם ע"י אותה קבוצת תקיפה. כ-70% מתוך הארגונים שנפגעו שוב (לאחר ששילמו את דרישת הכופר) העידו שהמתקפה העוקבת התרחשה לאחר פחות מחודש ממועד המתקפה הראשונה, ובנוסף סכום דרישת הכופר עלה משמעותית. מתוך הארגונים שנענו לדרישת הכופר 58% מהארגונים לא קיבלו את המידע חזרה בשלמותו והתקשו להמשיך בעבודה השוטפת. בנוסף לכך, מתוך אותה קבוצה של ארגונים שנתקפו לפחות פעם אחת ושילמו את דמי הכופר, 44% העידו ששילמו גם בפעם השניה ואף 9% העידו ששילמו בפעם השלישית.

מהסקר שבוצע, נמצאו סיבות מדוע ארגונים בחרו לשלם את דמי הכופר, למרות המלצת המומחים:

- 49% מהארגונים טענו שהמוטיבציה העיקרית שלהם לתשלום דמי הכופר הייתה הימנעות מאובדן הכנסה.

- 41% ציינו את הצורך לזרז את תהליך ההתאוששות והחזרה לפעילות שוטפת כמניע העיקרי לתשלום דמי הכופר.

- 27% מהארגונים החליטו לשלם מאחר ולא גיבו נתונים כלל.

- 34% מהארגונים היו בעלי מוטיבציה לשלם בגלל מחסור בכוח אדם מיומן.

- 28% מהארגונים העידו כי נענו לדרישת הכופר כדי למנוע השבתה שעלולה לגרום לפציעה או אובדן של חיי אדם.

ומה קורה בישראל? מי הם יעדי התקיפה?

"יעדי התקיפה שונים ומגוונים - מאנשים פרטיים ועסקים קטנים שחוטפים בגלל התנהלות אישית לא מאובטחת ברשת (התקנה של תוכנות פירטיות, היעדר הקפדה על עדכוני תוכנה ומוצרי אבטחת מידע), אבל בין הקורבנות כמובן ניתן לראות גם חברות מבוססות, לדוגמה שירביט, ואפילו ארגונים ממשלתיים", אומר יוסי רחמן, ראש מחלקת המחקר בסייבריזן. "התוקפים עצמם יכולים להיות גם הם מגוונים, מתוקפים לא מתוחכמים דרך קבוצות פשיעה מאורגנת שמשתמשות במתקפות כופר כאפיק הכנסה לא חוקי לכל דבר, ועד למדינות אויב שמחפשות להכניס כסף לכלכלה שלהן או לפגוע בגופים של המדינה המותקפת".